Cáo buộc

Ngày 20-4, chính phủ Nhật Bản cho biết cảnh sát Tokyo đang tiến hành điều tra các cuộc tấn công mạng nhằm vào các công ty và tổ chức nghiên cứu của nước này, trong đó có cả Cơ quan Thám hiểm Vũ trụ Nhật Bản (JAXA). Đợt tấn công bị tình nghi là do một nhóm tin tặc liên quan đến Trung Quốc thực hiện.

Nhóm điều tra phát hiện một trường hợp đã sử dụng thông tin cá nhân giả mạo để truy cập vào một số máy chủ cho thuê ở Nhật Bản, từ đó tiến hành các cuộc tấn công mạng nhằm vào JAXA năm 2016.

Theo hãng tin Kyodo News, đối tượng trên là một kỹ sư máy tính người Trung Quốc, khoảng 30 tuổi. Trong quá trình làm việc cho một công ty viễn thông của Trung Quốc tại Nhật Bản từ năm 2016-2017, người này từng sử dụng trái phép một số máy chủ, đồng thời gửi mã định danh (ID) của các máy chủ cũng như nhiều chứng chỉ liên quan khác cho một nhóm tin tặc có tên là “Tick”, bị nghi là có liên quan đến Trung Quốc.

Trong khi đó, một công dân Trung Quốc khác - đến Nhật Bản với tư cách sinh viên trao đổi trong cùng khoảng thời gian này - cũng bị tình nghi phục vụ cho Đơn vị 61419 của Trung Quốc.

|

| Chánh Văn phòng Nội các Nhật Bản, ông Katsunobu Kato. |

Cả hai đối tượng nói trên đều đã rời khỏi Nhật Bản. Báo The Times (Anh) cho biết trước khi hai đối tượng rời đi, cảnh sát đã tra hỏi và phát hiện hai người này từng tiếp nhận các yêu cầu của các chủ thể từ phía Trung Quốc. Tuy nhiên, hiện chưa rõ vì sao khi đó cả hai đều được cho phép về nước và mãi đến nay mới bị cáo buộc vi phạm.

Về phần mình, JAXA trả lời phỏng vấn đài truyền hình NHK cho biết nhiều hệ thống của cơ quan này đã bị xâm nhập, song khẳng định không có thông tin nhạy cảm nào bị rò rỉ, cũng như không có dấu hiệu thiệt hại nào trong các hệ thống.

Tick - Công cụ tình báo nguy hiểm

Công ty an ninh mạng FireEye Inc. cho biết Tick là một nhóm gián điệp chuyên thực hiện các cuộc tấn công mạng ít nhất từ năm 2009 và đã nhắm đến hàng trăm tổ chức của Nhật Bản trong thời gian gần đây.

Ông John Hultquist, Phó chủ tịch công ty phụ trách phân tích tình báo, tiết lộ rằng trong số những tổ chức bị Tick nhắm đến có cả các tổ chức nghiên cứu và cơ quan chính phủ.

Theo ông Ben Read, Giám đốc phân tích của FireEye Inc., mục tiêu chủ yếu của Tick là các ngành công nghiệp “có các dự án đầu tư lớn về nghiên cứu và phát triển, tạo cơ hội cho hành vi trộm cắp tài sản trí tuệ nhạy cảm của những tổ chức trong ngành công nghiệp quốc phòng, công nghiệp nặng, hàng không vũ trụ, công nghệ, ngân hàng, chăm sóc sức khỏe, công nghiệp tự động và truyền thông” trong khu vực châu Á-Thái Bình Dương.

Ngoài ra, công ty an ninh mạng ESET ghi nhận rằng Tick đã tiến hành một vụ tấn công vào cuối tháng 2 vừa qua, sử dụng một lỗ hổng trong phần mềm gửi thư điện tử Exchange của Microsoft để nhắm vào một công ty công nghệ thông tin ở khu vực Đông Á. Lỗ hổng này đã được Microsoft sửa chữa vài ngày sau đó.

|

| Tội phạm mạng - thách thức không của riêng ai. |

Trong khi đó, một bài viết trên SecurityWeek - trang tin chuyên về an ninh mạng cùng các phân tích và ý kiến chuyên gia trong lĩnh vực công nghệ thông tin - cho biết báo cáo đầu tiên về Tick được công ty sản xuất phần mềm bảo mật lưu trữ Symantec thực hiện hồi tháng 4-2016.

Tuy nhiên, sau khi phát hiện ra các hoạt động bí mật của Tick, Symantec chỉ ra rằng nhóm tin tặc này đã hoạt động tích cực từ thập niên 2000. Được biết, Tick sử dụng một phần mềm tải dữ liệu có tên Gofarer và phần mềm đánh cắp dữ liệu là Daserf.

Các cuộc tấn công đầu tiên của Tick bị Symantec phát hiện tập trung vào một số công ty công nghệ, kỹ thuật thủy lợi và truyền hình của Nhật Bản. Ngoài ra, Tick cũng đã triển khai một số chiến dịch nhắm đến các cơ quan quốc phòng và công nghệ cao của Nhật Bản và Hàn Quốc.

Cũng theo bài viết trên, một báo cáo do SecureWorks công bố năm 2017 chỉ ra nhiều bằng chứng cho thấy nguồn gốc của Tick có liên quan đến Trung Quốc. Chẳng hạn, nhóm này sử dụng các công cụ quét dữ liệu T-SMB do một nhà phát hành Trung Quốc tạo ra, vốn là một trong những phiên bản đầu tiên của phần mềm đột nhập Minzen, với các ký tự tiếng Trung xuất hiện trong phần tên hệ thống.

Ngoài ra, phần mềm Daserf của Tick cũng có nhiều mối liên hệ với nhóm tin tặc NCPH. Các chuyên gia cũng nêu rõ hoạt động của Tick thường giảm trong những kỳ nghỉ lễ tại Trung Quốc.

Trong tiếng Anh, “tick” là từ chỉ con bọ ve, và cách thức tấn công của nhóm tin tặc Tick cũng giống cách loài bọ ve khai thác vật chủ ký sinh. Nhóm này liên tục thực hiện các đợt tấn công giả mạo và tạo ra các lỗ hổng để đột nhập vào những hệ thống bị nhắm đến.

Tới khi khai thác hết những thông tin cần thiết, Tick sẽ tìm cách xóa tất cả các bằng chứng về hành vi xâm nhập của mình. Điều đó cho thấy dường như chủ thể sở hữu của Tick đang sở hữu một công cụ tình báo rất nguy hiểm, có thể trở thành mối đe dọa cho bất kỳ quốc gia nào.

|

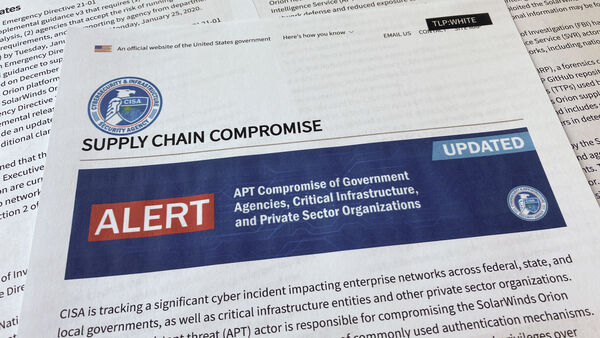

| Cảnh báo của Cơ quan bảo vệ an ninh mạng và cơ sở hạ tầng Mỹ (CISA) về đợt tấn công mạng hôm 20-4. |

Khởi đầu cho “chiến tranh số”?

Trước sự việc trên, Nhật Bản đã đưa ra những tuyên bố mạnh mẽ. Tại cuộc họp báo thường kỳ hôm 20-4, Chánh văn phòng Nội các Nhật Bản Katsunobu Kato cho rằng các cuộc tấn công mạng nhắm vào cơ sở hạ tầng đang trở nên có tổ chức hơn, đồng thời khẳng định chính phủ nước này rất coi trọng việc ứng phó với những sự cố như trên. Theo ông Kato, cảnh sát đang tìm hiểu mục đích và phương pháp tấn công của các đối tượng, đồng thời theo dõi các cuộc tấn công khác tương tự.

Bên cạnh mặt trận ngoại giao, Nhật Bản cũng đang đẩy mạnh quá trình tìm kiếm sự trợ giúp từ các nước đối tác. Sau thành công bước đầu với tuyên bố chung của nhóm Bộ Tứ (gồm Nhật Bản, Mỹ, Ấn Độ, Australia), Nhật Bản đang nỗ lực tìm cách tham gia Five Eyes – liên minh cho phép các nước thành viên hỗ trợ cung cấp thông tin tình báo cho nhau. Với sự ủng hộ của Mỹ, cũng như năng lực tình báo đã được cải thiện đáng kể, cơ hội để Nhật Bản trở thành thành viên thứ sáu của liên minh này là tương đối rộng mở.

Về phần mình, Trung Quốc lên tiếng phản bác những cáo buộc gây bất lợi trên. Tại một cuộc họp báo ở Bắc Kinh, trả lời câu hỏi của đài NHK về đối tượng tình nghi trong vụ tấn công mạng, người phát ngôn Bộ Ngoại giao Trung Quốc Uông Văn Bân cho biết ông không rõ thông tin về vụ việc này. Ông cho rằng không gian mạng bao gồm nhiều tác nhân khó truy ra nguồn gốc và cảnh báo không nên tùy tiện đưa ra cáo buộc trong các sự cố an ninh mạng.

Ông nói: “Trong việc xác định nguyên nhân của một sự cố, phải có đầy đủ bằng chứng. Điều này không thể dựa trên giả định… Chúng tôi phản đối việc các quốc gia khác bôi nhọ chúng tôi trong vấn đề an ninh mạng hoặc sử dụng nó để phục vụ mục đích khác”. Ông Uông Văn Bân bổ sung rằng tấn công mạng là mối đe dọa chung đối với tất cả các quốc gia và Trung Quốc cũng là một nạn nhân.

Còn nhớ hồi năm ngoái, trang forbes.com đưa tin Công ty an ninh mạng Trung Quốc Qihoo 360 đã cáo buộc Cơ quan Tình báo Trung ương Mỹ (CIA) đã thâm nhập các hệ thống mạng tại Trung Quốc suốt 11 năm qua thông qua hoạt động của nhóm tin tặc (APT-C-39), nhằm vào các đơn vị thuộc một loạt lĩnh vực công nghiệp như hàng không, dầu mỏ, khí đốt và công nghệ cũng như nhằm vào một số cơ quan nhà nước.

Báo cáo của Qihoo 36 có đoạn: “Điều đáng lưu ý là không chỉ có các hãng hàng không thương mại tại Trung Quốc bị CIA tấn công và thâm nhập hệ thống công nghệ thông tin, mà còn nhiều hãng hàng không thương mại tại các quốc gia khác”.

|

| Công ty an ninh mạng FireEye Inc. cho biết Tick là một nhóm gián điệp chuyên thực hiện các cuộc tấn công mạng. |

Truyền thông nhà nước Trung Quốc là đơn vị đầu tiên đưa tin về báo cáo này, nhấn mạnh “hàng loạt bằng chứng” cho thấy các tin tặc thuộc nhóm APT-C-39 có mối liên hệ với CIA, và CIA “hậu thuẫn nhóm tin tặc chuyên thực hiện các vụ tấn công nhằm vào các hệ thống phát triển không gian của Trung Quốc”.

Trọng tâm báo cáo là tài liệu có tên “Vault 7”, tài liệu của WikiLeaks từng gây chấn động dư luận với cáo buộc về vũ khí an ninh mạng của CIA. Báo cáo của Qihoo 360 nhấn mạnh “vì vấn đề liên quan tới an ninh quốc gia” nên họ sẽ chỉ công bố “một phần các dữ liệu tình báo” hiện đang nắm giữ.

“Các nhà nghiên cứu” của Qihoo 360 cũng chỉ ra rằng có nhiều bằng chứng cho thấy sự tương đồng trong những gì họ tìm thấy với nội dung mà Vault 7 tiết lộ, chẳng hạn như việc APT-C-39 có sử dụng một số vũ khí trong không gian mạng vốn được xem là độc quyền của CIA, như Fluxwire, Grasshopper và WISTFULTOLL.

Dù chưa rõ tính xác thực của những cáo buộc trên đến đâu, song thực tế đó cho thấy cáo buộc nhau xâm phạm an ninh mạng là “chuyện thường ngày ở huyện”. Bước đi cần thiết của các nước đều là tăng cường hơn nữa năng lực quốc phòng trên không gian mạng, đồng thời cân nhắc những biện pháp răn đe hướng đến những đối tượng tình nghi.

Trong nỗ lực tổng thể, có thể nhắc tới đề xuất của Nga đã được Liên hợp quốc thông qua hồi năm 2019 về soạn thảo công ước mới về tội phạm mạng. Theo dự kiến ban đầu, một ủy ban chuyên gia quốc tế sẽ được thành lập vào tháng 5-2020 để nghiên cứu soạn thảo một công ước quốc tế toàn diện nhằm ngăn chặn việc sử dụng công nghệ thông tin và tin học vào các mục đích tội phạm.

Nếu được hoàn tất và được phê chuẩn, công ước mới sẽ thay thế Công ước Budapest năm 2001 về tội phạm mạng. Tuy nhiên, việc soạn thảo công ước mới vẫn chưa bắt đầu do đại dịch COVID-19 bùng phát.

Như Tổng thống Nga Vladimir Putin đã khẳng định: “Cần có các thỏa thuận pháp lý quốc tế phổ quát nhằm ngăn ngừa xung đột và xây dựng quan hệ đối tác cùng có lợi trong không gian mạng toàn cầu”. Thực vậy, với nỗ lực nâng cao năng lực của từng nước, cộng với trách nhiệm hợp tác toàn cầu, nguy cơ một cuộc “chiến tranh số” sẽ ngày càng lùi xa.

Mạnh Tuân (tổng hợp)Xem thêm: /597836-gnurT-tahN-gnam-hnin-na-iob-eb-ut-nihN/tam-os-oH/nv.moc.dnac.gtna